Bridgy Fed

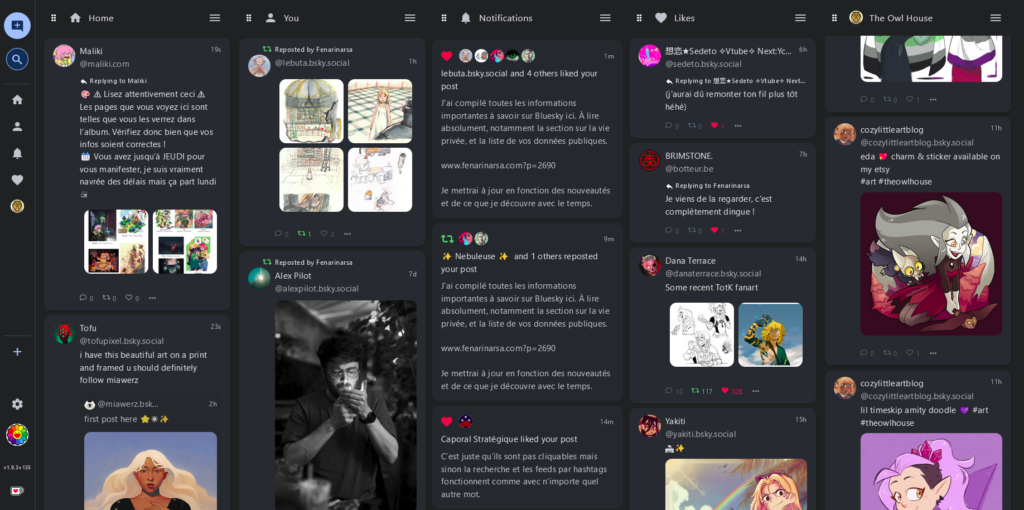

Bridgy Fed is a bridge between Bluesky and the Fediverse (Mastodon, Misskey, Pleroma, Peertube etc) that allows people to follow a Bluesky account from the Fediverse and a Fediverse account from Bluesky. Resources: Since the documentation is really hard to read and to understand, I put there the minimum stuff to know to use and …